Entra IDとGoogle Workspaceのメンバーを同期させる方法 - GDS編

会社のID管理はMicrosoft AzureのEntra ID(旧Azure AD)で行い、Google Workspaceを利用してるといったケースに於いて、両者のアカウントを常に同期して一致させておきたいというケースがあります。2022年、大掛かりなGCDS(Google Cloud Directory Sync)に代わるものとしてBeta版ですがGoogle Directory Syncというものがリリースされました。

今回これでAzure側のEntra IDのユーザをGoogle Workspace側の特定の組織単位に対して同期させ、存在しないユーザは作成(Cloud Identity Free)するというものをテストしてみました。

目次

今回利用する仕組み

自分のテナントは余分なGoogle Workspaceアカウントがあるわけではないので、今回はCloud Identity Freeでアカウントを作成するようにしています。尚、自動でユーザ作成時にライセンスを割り当てる場合には、Admin Console⇒お支払い⇒ライセンスの設定にて、組織部門単位で指定することが出来るようになっています。

ローカルADやGCP上のADであっても、Connectorを利用して同期が可能のようで、Entra IDだけということではないようです。また現時点では、GCDSと異なり、ユーザとグループの2つのみ同期が可能。機能の差についてはこちらのページを参照。

※Entra ID⇒GWSへの一方通行の同期なので要注意。

事前準備

Entra IDでユーザの作成

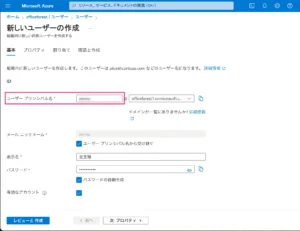

今回はテストの為に、Azure Entra ID側でユーザを作成し、それをGoogle Workspace側に同期する形で実験しています。以下の手順でユーザを作成します。

- Azure Entra IDの中に入る

- 左サイドパネルの「ユーザ」をクリックする

- 上部の「新しいユーザ」をクリックする。そして新しいユーザの作成をクリックする。

- ユーザプリンシパルネームはGoogle Workspace側のメアドのドメインより前の基礎になります。バッティングしないように設定します(もちろんここでは、onmicrosoft.comで作成される)

- 表示名には適当な名前を入力する

- パスワードも適当に入力する(但し、Directory Syncではパスワードは同期されない)

- 次:プロパティをクリックする

- 名、姓を入れておく。必要ならばほかも入力しても問題ない。

- 次:割り当てをクリックする

- 次:確認と作成をクリックする

- 最後に左下の作成ボタンをクリックする

これでユーザが作成できました。ですが、このままでは同期できませんので、同期用のグループを作成してこのユーザを所属させます。

図:ユーザ作成画面

同期対象にするグループの作成

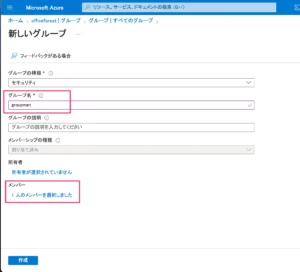

続いて、同期用のグループを作成します。このグループからGoogle Directory Syncは同期をするようになるので、まずはグループを作って先程作成したメンバーを所属させます。

- Azure Entra IDのディレクトリのトップを開きます。

- 今度は左サイドパネルの「グループ」をクリックします。

- 上部の「新しいグループ」をクリックします。

- グループの種類はセキュリティでもMicrosoft365でもどちらでも問題アリません。

- グループの名前は適当につけますが、これを元にGoogle側でセットするのでここで控えておきます。(今回はEntra_syncという名前をつけました)

- 続いて、下のほうにある所有者は管理者である自身のアカウントを選択して登録。

- さらにメンバーの下をクリックして、先程作成したユーザを検索して追加します。同期させたくないユーザは登録しません。

これでAzure側の準備は完了です。

図:グループの作成と所属

Directory Syncの設定

Entra ID側の準備が完了したので、今度はGWS側の設定を行い、同期を実行します。

Directory Sync設定を作成する

Directory SyncはGCDS同様にAzure Entra IDの場合は1つのディレクトリからのみ同期が可能です(ローカルADの場合は複数対応してるようです)。同期間隔は1時間と固定されています。以下の手順で同期設定を作成します。

- Admin Consoleへログインする

- 左サイドパネルからディレクトリ⇒ディレクトリの同期(Beta)を開きます。

- 今回は、Azure Active Directoryを追加をクリックします。

- 続行をクリックして次に進みます。

- ディレクトリ名には、わかりやすい名称を指定します。

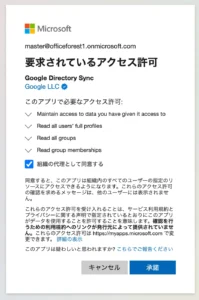

- 承認して保存をクリックします。

- Microsoft Azureへのログイン画面が出てくるので管理者のアカウントでログインし、承認画面では「組織の代理として同意する」をチェック入れて、承諾をクリックします。

- 続行をクリックして次に進む

これで、Azure Entra IDとGoogle Workspaceが連結出来ましたが、まだ同期の指定がされていないので次の作業を行います。

図:承認画面

同期対象の指定

同期の設定を行う前に、Entra ID側からのユーザプリンシパル(メアドの@より前の部分)を取得したら、自動的に後ろは自社ドメインを割り当てる設定を行います。こうしないとユーザが作成できません。

- 全般設定をクリックする

- メールドメインの置き換えをクリックして、メールアドレスに含まれるドメインを、以下で選択したドメインに自動的に置き換えるにチェックを入れる

- 下のプルダウンからドメインを選択する

- 新たに同期するユーザー、グループ、グループ メンバーのみのドメインを置き換えるのままでオッケー

- 保存をクリックする

図:ドメイン置き換えを指定する

続けて、同期の対象を指定する画面が出てきます。ユーザ同期の中にある「ユーザ同期を設定」をクリックして作業を続けます。

- ユーザスコープダイアログでは、グループ名に同期対象にするグループの作成で作ったグループ名を入力(今回はセットしたEntra_syncという名前を入力)

- 所有権を証明をクリックする

- 続行をクリックする

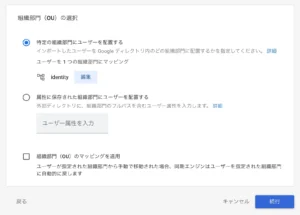

- 組織部門の選択では、「特定の組織部門にユーザを配置する」を選択し、編集ボタンクリックでGWS側の組織部門を指定します。

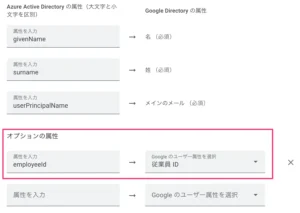

- ユーザ属性のマッピング画面が出ますが基本は弄りません。オプションの属性も指定できるようですが、今回はスルーします。(Azure側のオプション属性名はこちらから確認できますが、現在はAzure Entra IDが対象の場合は氏名等の基本属性のみしか同期しないようですが・・・)

- 続行をクリックする

- 「Google Directoryでユーザーを停止する」のチェックを入れておくと、ユーザは停止状態で作成されるので、今回はチェックを外す。

- 続行をクリックする

- 最後に安全保護対策という画面では、そのままユーザの割合を設定で5のままでススメます(同期失敗が5件を超えると同期をキャンセルする設定です)

- 同期をシミュレートを実行して、今すぐシミュレーションを開始をクリック。作成に1が出てくればシミュレーションではオッケーです。

- 同期を有効にして実行をクリックすると本番の同期が実行されて、ユーザが作成されます。

上部にある同期ステータスのチェックを無効にチェックすると同期が停止します。この段階で、ディレクトリのユーザを開いてリロードしてユーザができていればオッケー。このままだとCloud Identity Freeのライセンスが割り当てられていてパスワードなしになってるので、パスワード変更を掛ければログイン出来るようになります。

既に存在してるGWS側ユーザがあれば、Azure Entra ID側でユーザの名称などを変更すると同期が掛かった時点で変更が反映されますが、パスワードは同期されませんので注意。

図:ユーザ同期の設定から始める

図:グループの指定を行う

図:組織部門を指定する

手動で同期

手動で前回作成した同期を行わせてAzure Entra IDから取得してくる場合には

- ユーザ同期をクリック

- 前述のウィザードをそのまま続行で次にススメていく

- シュミレーション開始⇒同期を有効にして実行

これで反映します。

注意点

Directory Syncではパスワードは同期されません。よって、別途設定する必要性が出てきます(せってしないでGWS側にユーザが新規作成されると、パスワード無しの状態で作成され、ログイン時に確認メールを飛ばそうとしてしまいログイン出来ません(Cloud Identityはメール機能が無い為)。パスワードをAdmin Console上で手動でセットしてあげればログインは可能になります。

よって、パスワードも同期するという形であれば、さらにGWS⇔Entra IDの間でSSOを設定しておく必要があります。あくまでもユーザとグループの同期のみとなっているので、ここは要注意です。

今後のアップデートに期待ですが、GCDSと違い大規模なローカルADとの同期のような手間が無いので、Azure Entra IDを使ってる場合非常に手軽になるのではないかと。

また、グループから対象者を除外しても、GWS側で同期して自動削除されることはありません。

オプション指定の謎

試しに比較のページ上では、同期対象じゃないemployeeIdを従業員IDとしてオプション指定してみましたが、なぜか同期が出来ています。ドキュメントが更新されていないのかな?

本来は氏、名、メアド、電話番号、再設定メアドの5つとなってるのですがどうやらオプション指定でEntra IDのかなりの項目をGWSに同期できちゃうようです(シミュレートでも更新は0件って出ていたのですが)

図:オプション指定の様子

関連リンク

- 【製薬会社様】Google Workspace とAzure ADを連携し、プロビジョニングを一括化

- Google Workspace と Azure AD を統合して、 Google Workspace にシングル サインオン (SSO) できる環境を一から構成する

- 【Google WorkSpace】新機能「Google Directory Sync」でGWS環境をAzure Active Directoryと同期してみた

- Directory Sync と GCDS の比較

- Microsoft Entra ID のユーザーとグループを Cloud Identity に同期して SSO する

- ライセンスの割り当て、削除、再割り当て

- Microsoft Entra IDにてGoogle アカウントでサインインするゲストユーザーを招待する

- Password Sync の仕組み

- userリソースの種類 - プロパティ