AD不要!?Google WorkspaceアカウントでWindowsにログインする方法

Google Workspaceを主として利用してるのに、なぜかActive Directoryが入っていて、しかも殆どADは活用されていない(アプリ配布もなければ、ポリシー配布もない)なんて会社があったりします。そんな場合、Google WorkspaceのアカウントでWindowsにログオンして、管理をGoogle Workspace側で出来たらいいなという人向けのツールが用意されています。

それが、GCPW。予め配布するPCにキッティングしてツールを入れておくと良いでしょう。今回はGCPWの使い方をまとめてみました。

目次

今回利用するツール

macOSの場合は、セキュアLDAP機能を使ってログインできるようです。ChromebookはもともとGoogleアカウントでのログインがデフォルトなので特に作業も無し(但し、管理するにはChrome Enterprise Upgradeのライセンスが必要です)。

このツールはBusiness Starterからでも利用は可能ですが、Windowsのデバイス管理系(リモートワイプやWindows Updateの更新指示など)は、Business Plus以上(またはCloud Identity Premium)でなければ利用が出来ないライセンスの壁が存在しているので要注意。

また、複数アカウントで入れるものの、Windowsデバイス管理に登録されるのは最初にGCPWでログインしたデバイスとユーザが登録されます(Windowsの仕様上の問題)。

※Windows10, Windows11で利用できますがProである必要があります(Homeは利用不可)。ARM版は利用出来ませんでした。

※ログオン時の二段階認証でtitanなどのセキュリティキーは使えません。スマフォなどの他の手段が必要です。

事前準備

管理コンソールから設定を有効化する

GCPWを利用するには管理者が管理コンソールから機能を有効化する作業が必要になります。以下の手順で有効化しましょう。

- 管理コンソールにログインする

- 左サイドバーから、デバイス⇒モバイルとエンドポイント⇒設定⇒Windowsを開く

- Windows 用 Google 認証情報プロバイダ(GCPW)の設定を開く

- 許可されたドメインに自社のドメインを追加して保存する

- 反映するのに1時間程度掛かる模様

- 次に、GCPW のダウンロードを開く

- 32bitと64bit、使用してるWindowsに合わせてダウンロードする(これはOSのbitではなくChromeのBitについて聞いてるので注意)

- トークンどうこうの行に関しては無視して問題ない

次回以降配布するWindowsデバイスに予めキッティングの段階でインストールしておくと良いでしょう。

図:ドメイン登録を行う

ログインするアカウントを用意する

今回はテストなので、Cloud Identity Freeのアカウントを1つ用意して利用することにしました。対象のデバイスは仮想環境上のWindows 10 Proを利用しています。デバイス管理をCloud Identityで行わせる場合は、Cloud Identity Premium契約が別途必要です。通常のWorkspaceアカウントであるならばBusiness PlusやEnterprise Standardを利用している会社であればそのまま追加料金無しで設定可能です。

端末にChromeが入ってる必要があります

GCPWを利用する上で重要なポイントが、あらかじめマシンに対してGoogle Chromeがインストールされている必要があります。Microsoft EdgeではNGなのです。よって、キッティングの段階でChromeをインストールしておかないとGCPWだけではログインが出来ません。

合わせてインストールしておきましょう。その際にインストールされてるChromeが32bitなのか?64bitなのかをよく確認してきましょう。

セットアップ

GCPWクライアントのインストールからログオンまでの手順になります。

- 対象の端末にgcpwとしてダウンロードしてきた管理者権限でインストーラでインストールします(あっという間に終わります)

- Chromeがインストールされていなければ、インストールしておく

- 一旦サインアウトする

- ログオン画面にて、右下に「仕事用アカウントを追加」が出ていれば成功。クリックする

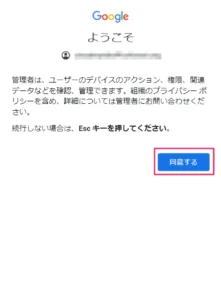

- メアドとパスワードを入れてログオンし、「同意」が出てくるのでクリックする

- ローカルアカウントとしてログオンができました

ただし自分の場合、仮想環境で動かしてるからなのか?4.が出てきても、「管理者がこのアカウントでのログインを許可していません。別のアカウントでお試しください。」と出てきてログオンできず。ということで、トラブルシューティングにもあるように以下の設定を追加しました。

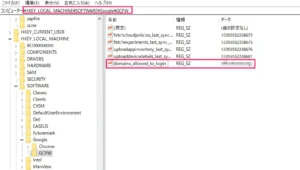

- 通常のアカウントでログインしてレジストリエディタを開く

- 「HKEY_LOCAL_MACHINE\Software\Google」を開き、GCPWというディレクトリがあればそれを右クリック(ない場合は作成)

- 新規→文字列値で作る

- 名前は「domains_allowed_to_login」とし、値は管理コンソールで指定した同じドメインを入力する

- サインアウトしてもう一度ログインを試行する

- 新しいプロファイルとしてアカウントが作られてるので、古い環境は引き継がれないので注意!!

他にも設定にあるのですが、本来は管理コンソールでドメイン指定後、1時間くらい経過したあとにexeをダウンロードすると、レジストリの内容を含めたインストーラができてるハズなのですが、自分の場合そうはなっておらず。。

図:インストール自体は実にあっさり

図:ログオン画面

図:同意画面

図:レジストリの編集画面

GCPWで管理をする

単純につかった場合のメリット・デメリット

使ってみて自身が思ったメリット・デメリットを列挙してみたいと思います。ADに慣れきってる環境の場合は逆に文化が異なる為、使いにくいかもしれないなぁと思いつつ、色々と社内ソリューションの断捨離も必要となるので、人数の多い会社だとパワーが必要かも。

メリット

- ログオンパスワードをGCDSを使って連携せずGoogleアカウント一本にまとめられる

- ローカルPCに対してのキッティングで初期アカウントをセットアップする必要がなくなる

- 上位プランならばWindowsデバイスの高度な管理が使える:MDM管理(後述)

- 紛失PCのリモートワイプが可能になる

- PCログオンに対して二段階認証要求が出来るようになる

- ローカルActive Directoryサーバの廃止の足がかりになる

特に個人的に需要があるのではと思うのはリモートワイプ。飲み屋にPC忘れて紛失したといったケースが結構現場であったりします。この時、iPhoneなどはMDMからリモートワイプ出来ますが、PCにその準備をしていないケースは多い。Bitlockerで暗号化してるから大丈夫というのは危ないです。

デメリット

- プリンタの印刷にAD連携を使いICカードで印刷をしていた場合、利用できなくなる(GWSにその仕組がない)

- 細かなポリシー配布をADで行っていた場合、Skyseaなどの別製品で動的コントロールが必要になる

- アプリ配布についても同様に別製品でのコントロールが必要になる

- ローカルNASとADでパスワード連携してる場合、NASには手動でのログオンとなりパスワード連携は複雑な仕組みで同期が必要。

- Bitlockerの回復キー管理が出来ない(ADがある場合、ADに記録される)

メリットの高度な管理の中にWindows Updateの指示という機能があったりしますが、VPNを利用して在宅勤務をしてるような企業の場合、WSUSで配布は回線が詰まったりする可能性があります。ので、ADでコントロールするのではなく横川レンタリースのUnifier Castのような別の仕組みを入れたほうが管理も楽で、VPNで詰まったりもしません。

プリンタのICカード認証は、PaperCutのモビリティプリントを導入することでICカードを使ったプリンタ認証が可能のようです。

高度な管理機能

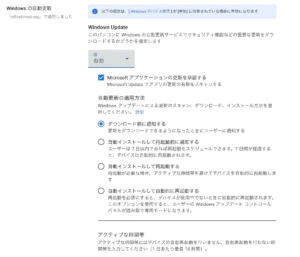

Windows管理の設定を有効化した場合、いくつかの管理機能が利用可能になります。

デバイス⇒モバイルとエンドポイント⇒Windows の設定⇒Windows 管理の設定にて、利用してるプランが対応していれば、有効化する事が可能です。

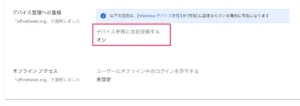

図:Windowsデバイスの管理を有効にする

リモートワイプ

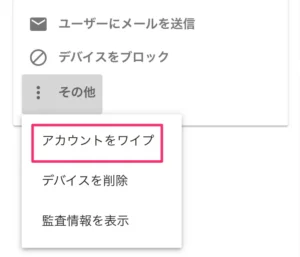

GCPWを使う上での一番のメリットはこれなのではないか?というのがリモートワイプ。どんなに社内の情報関係の規程を準備してもトレーニングしても「端末を紛失した、無くした」といった事例が跡を絶ちません。その際にWindowsデバイスをリモートからワイプすることが出来るようになります。GCPWをインストールしてデバイス自動登録されると、会社所有のデバイスに登録されます。

対象のデバイスをクリックして、左側の「︙」をクリック。アカウントをワイプを実行すると、電源が入ってる端末がWiFiにつながってる状態の際に自動的に命令を受信して初期化してシャットダウンされます。

図:デバイス登録がオンである必要がある

図:アカウントをワイプ

アカウントの権限

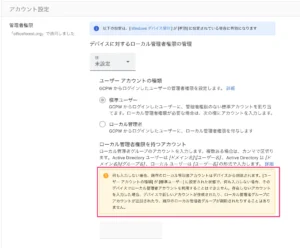

GCPWにてアカウントにログインした場合の、Windowsアカウントの権限を指定可能です。ここはとても重要なポイントです。公式ページや設定の項目にも書かれていることなのですが

- Windowsデバイス管理がオンになった場合

- GCPWでログオンするユーザ権限に対して「一般」「管理者」の設定をすることが可能

- 但し、PCキッティングや管理用にローカル管理者アカウントを追加していた場合、「ローカル管理者権限を持つアカウント」に登録が無いとローカル管理者のアカウントが消去される

- 3.に於いて管理用アカウントのアカウント名、もしくはADのドメイン/ユーザ名等(hogehoge.com¥adminのような)登録を必ず入れておきましょう。

Bitlockerの設定

Bitlockerに関する細かなポリシーを送ることが可能。となっているけれど、結局のところ多くの企業ではユーザに端末配布する前に、Bitlocker掛けてから配布してるので、使うかどうか?といったら多分使わない。

また結局Bitlockerの回復キーを管理できるわけじゃないので、AD環境のユーザアカウントに格納してる企業の場合には、ADを指定して格納できるといっても、ここで指定する必要はないのではないかと思います。

図:Bitlockerの細かな指示を出せるけれど

Windows Updateの設定

正直な所、これはローカルポリシーでも出来ることなのであれですが、Windows Updateの更新設定を送ることが可能。ただし、本当に単純な更新設定だけ(自動更新の頻度や実行時間帯)を指定できるだけなので、便利かと言われると対して便利ではないと思う。どのマシンがどこまでパッチが当たっているのか?といった仮ができるわけじゃないので、前述にもあるようにWSUSやUnifier Cast等のソリューションで対応したほうが良いかと。

故に、アップデートを強制実行といったことも出来ないので、利点とはちょっと言えない。

図:細かな管理が出来たらよいのだけれど

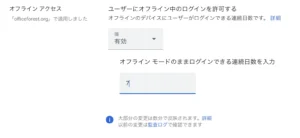

オフライン時ログオン

Active Directoryにぶら下がってる端末の場合、利用対象者がADに繋げられない外部環境で仕事をしつづけてる場合でも、キャッシュログオンという形でずっとログオンが可能です。しかし、GCPWの場合には設定より、オフラインログオンに関しては、オフラインアクセスにて指定期間だけオフラインログオンを許可させることが出来るようになります。

VPNをオンにして社内ADにログオンしてといった作業が要らなくなるので、外部ユーザにとっても楽になります。

図:意識的にログオンさせたい場合に使う

関連リンク

- Google CloudIdentityでWindowsにログインする

- 【Google Workspace】ActiveDirectory絶対使わないマン

- google workspace設定:従業員PCのwindows自動更新でセキュリティを高める方法

- PCへのログインアカウントをGoogleに変更した話

- 管理コンソールで Windows 用 Google 認証情報プロバイダのデプロイと管理が可能に

- GCPW のインストールを準備する

- Windows 用 Google 認証情報プロバイダをインストールする

- WindowsのGoogle認証情報プロバイダーに不正アクセスの攻撃手法が見つかる

- G SuiteでWindows10デバイスの管理ができると聞いて

- 【主要OS別解説】Googleアカウントでのログイン方法

- GCPW のトラブルシューティング