Google Workspaceの共有ドライブ管理を極める

Google Workspaceを導入に於ける壁の1つが「共有ドライブ設計」です。意外とこれが難しい。そもそもNASでは無いので社内のファイルサーバのつもりで使うと後で色々と大変なことになります。ましてやここに「外部共有」を加えるとなると情報漏洩のリスクが一気に高まります。

リテラシーの高い企業であれば運用でどうにかなっても、そうではない企業では現場からのクレームや業務効率の低下なども招くことでしょう。ということで、自分が実際にGoogle Workspace管理者として運用してきたテクを中心にまとめてみます。

目次

今回利用するサービス

Google Driveの大きな機能の1つである共有ドライブは大変便利な機能であり特徴を持っているのですが、従来のファイルサーバとはだいぶ運用方法が変わるため、迷うシーンがあります。しかも少人数の内は良くても大人数になってきた時に困ったことが起きる・・・故に導入時の時点でガッチリ鉄板ルールを用いて設計する必要性があります。

共有ドライブ概要

共有ドライブの特徴

共有ドライブはマイドライブと異なり、他人と共有することが前提となってるドライブです。特徴として以下のようなものがあります。

- ファイルのオーナーは個人ではなく「共有ドライブ」となる

- メンバーに対して管理者、コンテンツ管理者、閲覧者、投稿者といったアクセス権限が用意されている。

- ドライブ自体に固有の設定を付けることが可能

- 原則、ドライブに対して権限を付け、中のフォルダに対しては付けない

- GASなどでマイドライブとは異なり、setTrashedでゴミ箱に送ることが可能(オーナーが共有ドライブである為)

となっています。また、管理コンソールの設定によって制限を加えることが可能であり、特に外部共有に関しては厳格な管理が求められます。ファイル所有者が共有ドライブになるということは、アカウントを削除してもファイルは共有ドライブに残り続けるという事です。

制限事項

一方で、共有ドライブがNASと大きくことなる点がこの制限事項。運用する上で必ずぶつかる内容です。

※2024年7月、共有ドライブのこれら制限値が改定されて拡大されました。ファイル数および階層数が大幅に拡大されています。

- 1つのドライブに於いて、ファイルの数は最大50万ファイルまで(共有ドライブのゴミ箱内も含む)

- フォルダの階層は最大100階層まで

- コンテンツ管理者は共有ドライブにファイルの移動はできても、共有ドライブから他のドライブ等への移動は出来ません(ドライブ内は自由に移動が出来る)

- 共有ドライブのゴミ箱を空に出来るのは管理者権限を持つ人だけ

- Cloud Identityなどのライセンスのユーザは読み取り専用でのみアクセス可能

特にファイルサイズではなく50万ファイルという制限は引っかかる可能性が高いです。その場合利用していない例えばログファイルなどはZIPで固めれば、1ファイルになるので制限を回避しやすくなります。

やたら深い階層のディレクトリ構造をNASでやってしまってると移行ができなくなります(そもそもそんな深い階層構造を作ってること自体が業務効率を単純に悪化させてる原因なので解消すべき内容です)。

共有ドライブを設計する

さてここからは、鉄板の共有ドライブ設計を開始します。外部共有まで考慮した設定になっています。

特権管理者以外作成を許可しない

特権管理者のみにしなかった場合のリスク

まず、やっておきたい事が「共有ドライブの作成は情シス管理者のみが可能にしておくこと」です。現場のユーザに好き勝手に作成を許すとどうなるか?といったら以下のようなリスクが発生します。

- 膨大な使い捨てられた共有ドライブが乱立する

- センシティブな情報であってもメンバーを好き勝手に追加できるため、メンバー管理が破綻する

- 膨大な共有ドライブの整理を行うため棚卸しをしようとしても、利害関係者が複雑になりすぎて消すに消せない状況になる

- 外部共有の場合、対外メンバーに異動があってアクセスすべきでなくても、その一括管理が出来ないため削除したくても出来ない。

- 最終的に最初に作った人がいなくなって設定だけが生き残りつづけて、結局全てのドライブが誰でもアクセス可といったようなカオスな状況になる

- 内部異動や転勤などが発生した際に、アクセス権限を変更する箇所が膨大になり情シスの負担が桁違いに増大する。

ユーザの利便性よりも管理リスクと漏洩リスクの回避が最優先です。これは鉄則であり、守らなければ上記のような未来が待っています。

特権管理者のみ許可にする準備

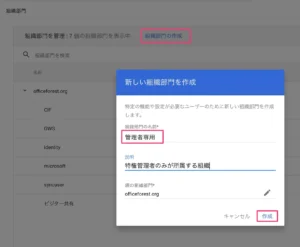

共有ドライブに限らずですが、管理コンソールの設定等も含めて特権管理者やユーザ管理者といったロールを持つアカウントは別の組織部門に切り出しておく必要があります。以下の手順で管理者専用の組織部門を作成します。

- 管理コンソールにログインする

- 左サイドバーからディレクトリ⇒組織部門をクリックします。

- 組織部門の作成をクリック

- 組織部門名と説明を入力して作成をクリック

- 新しく組織部門が作成されましたので、つぎはディレクトリ⇒ユーザをクリックします。

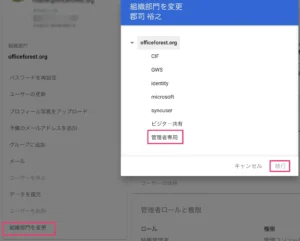

- 特権管理者であるユーザをクリックします。

- 左の「組織部門を変更」をクリックします。

- 移動先の組織部門として、4.で作成した組織部門を選び、続行をクリックします。

後述の共有ドライブ自体の設定で、この管理者専用の組織部門だけは共有ドライブの作成を許可しておきます。組織部門ではなく設定グループを使って情シスメンバーのグループアドレスに対してだけ許可でも良いでしょう。

図:管理者専用の組織部門を作っておく

図:特権管理者専用部門に配属

共有ドライブ自体の設定

共有オプション

まずは、管理コンソールから共有ドライブや外部共有に関しての設定を決めておきます。

- 管理コンソールにログインします。

- 左サイドバーからアプリ⇒Google Workspace⇒ドライブとドキュメントを開きます。

- 共有設定を開きます。

- 左の設定する組織部門を選択。全体の場合はルートのドメインを選択します。

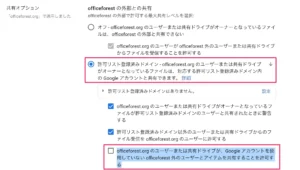

- 右側の共有オプションをクリックして開きます。

- 通常は容赦なくオフにします。しかし、外部共有を考慮するとなると、「許可リスト登録済みドメイン」を選択します。

- 許可リスト登録済みドメインはありませんと出てるのですがここは後で設定します。

- 「xxxx のユーザーまたは共有ドライブが、Google アカウントを使用していない xxxx 外のユーザーとアイテムを共有することを許可する」のチェックは、ビジター共有機能のオンオフとなります。ソレ以外のチェックはオンのままのほうが良いでしょう。

- 下の方にあるアクセスチェッカーはお好みで設定します。メールなどでリンクを添付して送った場合相手側にアクセス権限がない場合に警告を出すか?出さないか?の設定になります。

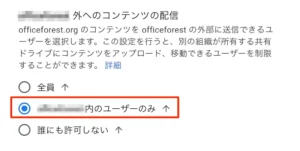

- xxxx外へのコンテンツの配信については、xxx 内のユーザーのみにすると良いでしょう。

図:共有オプションの設定

共有ドライブの作成

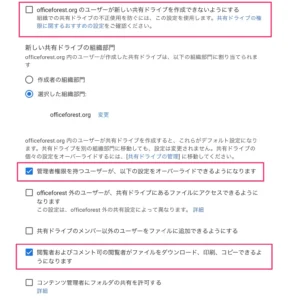

前述の画面に引き続き、共有ドライブ作成に関する権限周りを既定します。同じ画面の下の方にある共有ドライブの作成を開きます。

- xxxx のユーザーが新しい共有ドライブを作成できないようにするのチェックはオンにします。これにより全ユーザが共有ドライブを作成できなくなります。

- 一方で、管理者専用の組織部門をクリックして、同じ設定についてはこのチェックを外しておきます(これで特権管理者のみが共有ドライブを作成することが可能です)

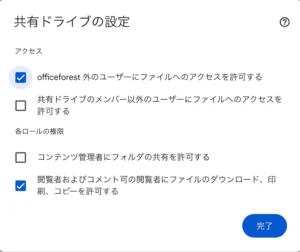

- 下の方にあるチェック項目は、「管理者権限を持つユーザーが、以下の設定をオーバーライドできるようになります」と「閲覧者およびコメント可の閲覧者がファイルをダウンロード、印刷、コピーできるようになります」だけチェックをいれて他は外しておきます。

共有ドライブの管理者は特権管理者のみとし、尚且つ閲覧者に対しては一応ダウンロードやコピーだけ許可します。もっと厳しくしたい場合はこの後者もチェックを外しましょう(特に外部共有の場合に相手側には閲覧だけしかさせたなくないケース)。

この設定自体は共有ドライブ上で個別に設定が可能なので、ここでの設定はデフォルト値の設定になりますので要注意。

図:この設定が結局ベスト

作成した共有ドライブ個別の設定

特権管理者のみがこれで作成可能となったので、作成すると管理者は特権管理者のみとなります。もちろん設定で変更はできますが、他のユーザに関しては原則「コンテンツ管理者」で設定します。管理者にすると設定の変更やユーザの追加なども出来てしまう為です。ファイルのドライブ外の移動も管理者は可能になるのですが、そもそも「移動を必要としない」設計にすべきでありこの為だけに管理者権限を与えるのは権限を与えすぎです。

外部共有の場合にはダウンロードやコピー、印刷の許可を与えるかどうかは判断が分かれる所です。

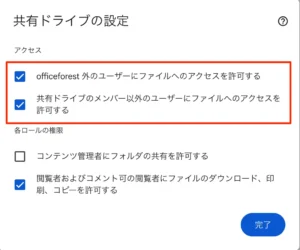

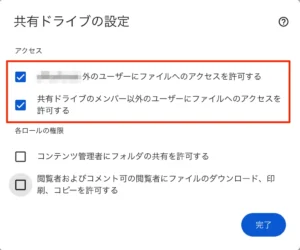

共有ドライブを右クリック⇒共有ドライブの設定で細かく設定出来ます。内部ドライブの場合は全てのチェックを外して良いでしょう。外部共有ドライブの場合は、以下のスクショのような設定にしてあげます。

図:外部共有の場合の設定

課題と設計法

よくある課題

設計をする上で過去のよくある課題をまとめました。すでに前述でも出ている内容ですが

- コンテンツ管理者だとドライブ外に移動ができない(かといって管理者権限では強すぎる)

- ファイル数が上限に達しているかどうかがわからない(最近この件はアラートが出るようになりました。管理コンソールからは確認が可能でした)

- アクセス権限付与が全部人単位となっていて収拾がつかなくなってる

- 部門間でのファイルの共有がおぼつかない

これらを踏まえた上で次項のような設計を行います。共有ドライブだけじゃなくグループアドレスの設計も同時に行う必要性があります。

鉄板設計

ドライブ分類

これがとっても大事なのですが、いろいろ試行錯誤しても結局はここに辿り着く黄金パターンとも言えるもので、ここに複数ドメインやら外部子会社といったものが入ってくるとまた複雑になりますが、ここでは単一テナント単一ドメインの通常の事例を掲示しています。

- 部門別:指定部門グループのみアクセス可能

- 部門間共有:例えば総務部↔︎情シスといった両方の部門間で共有するケースで利用します。

- 社内公開用:管理部門からのお知らせやなど全社員参加するドライブ。ただし、管理部門以外は読み取り専用推奨(ファイル置き場化する恐れ)

- プロジェクト別:部門を超えて特定の目的の為のプロジェクト単位で用意。プロジェクト別にグループアドレスを用意するかどうか?悩むポイント

- 外部共有用:唯一外部へ公開するドライブ。但し厳格な運用ルールが求められます。

- 役職者専用:役職者グループで割当。人事評価やセンシティブな情報を格納。

主にこのような分類分けをし、それぞれの分類毎に数字を振って、ドライブ名の頭につけておくと良いです(例:10_総務部門)。また、部単位ではなくさらに下の課単位にしたいというケースもあるとは思いますが、そこは判断がわかれます。

営業部があり営業1課や営業2課がわかれてるケースで、課でわけたほうが良いのか?という問いに対して、共有できていたほうがいいというのであれば、あえて課単位で分ける意味がないので営業部一本でドライブを作った方が良いでしょう。ファイル数を考慮して分けてもどちらのドライブも全員同じグループアドレスで権限つけておく運用もオススメです。

図:ドライブの設計に基づいて作成してみた

グループアドレスの作成

もし部や課ごとのグループアドレスや、役職者のグループアドレスを作成していない場合には、作成しましょう。主に作るパターンは以下の通り。グループアドレスの入れ子にして階層構造にしたグループアドレスを使う手法もあるのですが、これは後で組織部門の統廃合であったり、異動などの際のグループメンバー再編成時に結構大変なことになるのでオススメしません。

- 部もしくは課ごとのメンバーを所属させたグループアドレス

- 特定プロジェクト単位のグループアドレス

- 役職者をメンバーとしたグループアドレス

- 外部共有可とした設定用のグループアドレス(これは管理コンソールで使う専用)

- 職種ごとのグループアドレス(正社員、派遣社員、契約社員などなどケースに応じて)

Enterprise Standard以上ですとユーザの属性情報に基づいて自動でグループアドレスを構成する動的グループがあるとより楽です。属性情報を一括で書き換えれば、グループアドレスも一括で書き換わるので、グループアドレスの再編集をする必要がなくなります。

このグループアドレスを組み合わせてドライブに付与し、アクセスを制御するようにしましょう。

NASからの初期アップロード

Google Workspaceを導入し共有ドライブ設計も終わり、さてNASにあるファイルを対象のドライブにアップロードで行き詰まることが多々あります。1個1個ブラウザでアップロードは大変すぎます。かといって、PC版Google Driveアプリでは、同期ミスを引き起こしてにっちもさっちも行きません。大量にあるNASのファイルどうすんのよ?

といった場合に利用するのが以下のエントリーのrclone。大量のファイルをアップロードする手段として最高の手段です。また、失敗したファイルが明確にわかるのとアップ済みのファイルをスルーして差分アップロードも対応しています。少しとっつきにくいですが、手作業でアップよりも遥かに確実にアップロードを実現し移行が可能です。

※NASとGoogle Driveの並行運用期間中の更新されたものとかも自動判定で差分アップロード出来るので、導入初期には必須のツールです。夜間にバッチで計画的に回すと良いでしょう。

Googleフォームのアクセス権

Googleフォームは昨今情報漏洩が非常に多くの企業で起きています。それは

- 無償のGoogleアカウントでフォームを作って公開してしまってる(誤った設定をしてるケースが殆ど)

- Google Workspaceアカウントなのに同様に誤った設定を行ってるケース(これは管理者も同罪です)。

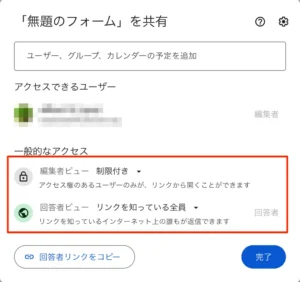

さて、企業でGoogleフォームを外部向けのアンケートとして運用するならば以下のような設定にするべきでしょう。

- マイドライブでの外部共有は一切禁止にする

- 共有ドライブはファイルの共有をする場合だけ、一部のドライブのみ外部共有化としておき、他の共有ドライブは外部共有禁止の組織部門に配属させておく。

- Googleフォームを作る場合、外部向けアンケートであっても「外部共有不可」のドライブで問題ありません。ファイル自体を外部公開する必要は皆無です。

- そして、この場合のファイルの編集者ビューの権限は特定のユーザのみに限定する(ドメイン内で共有する必要なし)

- また、回答者ビューの権限はリンクを知ってる全員に変更する

ちなみに、外部共有不可でもGoogleフォームはこのような設定が出来、外部共有不可なので編集者ビューに「リンクを知ってる全員」は選択肢に出てきません(誤って外部共有することを防げます)。

外部共有不可でも回答者ビューがリンクをしってる全員なので、外部の人はアンケートに答えることが可能になるわけです。もちろん、以下のエントリー先にあるように、「結果の概要を表示する」のチェックはオフにし、記録用スプシは組織内だけのアクセスにしておきましょう。

図:これがベスト設定です

Google Sitesのアクセス権

Google Sitesはイントラサイトの構築によく利用されますが、アクセス権限周りが複雑で理解が追いつかないという人がいたりします。Sitesだけはサイトファイルの編集権限とは別にサイトページの閲覧権限というものもあったりする上に、管理コンソールで作成させないといったオプションもあったりします。

管理コンソールの設定

管理コンソールで設定できる内容は、

- ユーザにサイトの新規作成をさせるかどうか?の可否を指定できる

- また、サイトの編集をさせるかどうかの設定を行うことが出来る(通常弄らない)

- 組織部門毎や設定グループ毎にその設定を行うことが可能。

例えば、特定のユーザにだけサイトの作成と編集を許可したい場合には組織部門等でわけて、特定の人だけサイトの新規作成と編集を許可という設定にするのがベター。機能そのものをオフとしてしまうと、公開したURL自体に他のメンバーもアクセスが出来なくなってしまうので要注意。

サイトの編集をオフとしてしまった場合、そもそもサイトファイル自体にアクセス権限自体がなくなってしまい、特権管理者でもアクセスが出来なくなります(但し公開したURLにはアクセスが可能)。

図:サイトの作成の許可を設定する

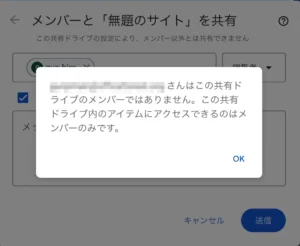

編集権限と閲覧権限

通常のマイドライブおよび共有ドライブ上にサイトファイルを作成した場合、対象のファイルに対してのアクセス権限そのものを付与していない場合、Google Sites上でユーザを追加しても、アクセス権がないということで追加そのものが出来ません。

ファイルに対してのアクセス権限やドライブのメンバーとして追加する事で、Google Sites上でもアクセス権限がそのまま継承されるようになっています。それはサイトの公開済みURLに対してのアクセスも同様で、メンバーでなければ見ることは出来ないのです。

但し、「共有ドライブのメンバー以外のユーザーにファイルへのアクセスを許可する」というオプションを有効化していた場合には、ドライブのメンバーでなくてもアクセスすることが出来るようになりますが、通常はこのような許可はしないと思います。

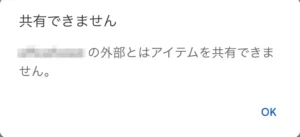

図:アクセス権追加が拒否された

特定フォルダにて特定ユーザのみにアクセス制限

2025年2月18日より、共有ドライブ配下のフォルダに対して、共有ドライブのメンバーのうち特定のユーザだけがアクセス可にする限定したアクセス権限を付与する機能が装備されました。

但し、NASのそれに近づいたとはいえ、ドライブのメンバー以外を追加・削除するといったことは出来ず、またあまり細かく設定しすぎると管理が非常に煩雑となるため、使い所は見極める必要があります。以下のエントリーに独立してまとめていますので興味ある人は参照してみてください。

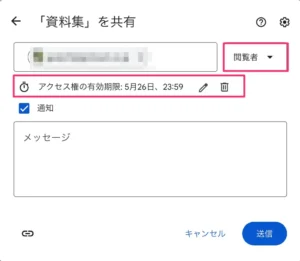

外部共有をする

概要

前述までの内容は基本内部で使う場合の設定になります。しかし、ここで苦労するのが外部共有。お金があるならば素直にBoxなどを使ったほうが本当は楽に管理が出来ます。実はマイドライブの共有の場合は「有効期限」を設定できるのに、共有ドライブにはその設定がありません(不思議)。故に、期限が切れたら解除といったことが出来ません。

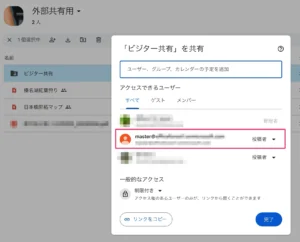

また、ビジター共有という機能となるので相手がGoogleアカウントが無くてもアクセス可能に出来ますが、1週間期限のワンタイムパスワード制となっていていわゆる固定のパスワード制ではありません。

以上を踏まえたうえで外部共有を考える必要があります。

図:マイドライブでしか期限を切れない仕様

必要な処置と運用ルール

ホワイトリスト

管理コンソールでの共有オプションにて少し触れましたが、特定のドメインの場合には外部共有を許可するというのが「ホワイトリスト」です。外部共有を安全にするためには、万が一許可していないドメインの場合にはアクセスできないようにホワイトリストを設定しておくことをオススメします。ドメイン単位で登録が必要です(尚且つ、相手はGoogle Workspaceアカウントである必要がある点に注意)

ただし、ドメイン単位で制御してるだけなので、本来時間が経過してアクセスすべきではない状態にも関わらず、権限が残っているとアクセス可の状態が延々と続くことになるため、意図しない情報漏洩の可能性があります(相手側で人事異動があったのに依然としてアクセスできる状態など)。

図:ホワイトリストをメンテする手間があります

特定の共有ドライブのみ外部共有可とする

人に対して外部共有権限を与えるだけじゃなく、完全に特定の共有ドライブについてのみ外部共有可として絞り込みをする必要があります。理由は人に対して権限を与えた場合、その組織部門の人もしくは設定グループであるならばどの共有ドライブでも、組織部門や設定グループにて外部共有許可を出してしまってるので、外部メンバーが招致出来てしまいます。

これを防ぐには、外部共有ドライブ自体のみ可とする設定が必要です。ここ忘れがちなのですが、共有ドライブは作成すると基本組織部門のルート直下に配属されるため、ルート直下の組織部門設定が反映されます。

- 組織部門のルート直下は外部共有をオフにします(ぶら下がる全ての組織部門が継承されて同じ設定とする)

- 外部共有招致は特権管理者のみにするならば特権管理者用組織部門を作って、そこでは外部共有可とする。

- 特定のメンバーにだけ外部共有招致を可とするならば設定グループを作って外部共有可とする。

この状態の場合、1.の設定が共有ドライブに反映される為、基本外部共有が出来ない状態です(招致権限があっても出来ません)。そこで、特定のドライブを作成したら、その共有ドライブのみ以下の処置をします。予め、外部共有可とする専用の組織部門を作っておきます(もしくは特権管理者用の組織部門を使う)。この組織部門だけは外部共有可の設定としておきます。

- 管理コンソールを開く

- 左サイドバーからアプリ⇒Google Workspace⇒ドライブとドキュメントを開く

- 共有ドライブの管理を開く

- 外部共有可とするドライブにチェックを入れて、上部にある「組織部門の変更」をクリックします。

- 予め用意しておいた外部共有可とする組織部門を指定し移動させます(今回はビジター共有組織部門だけが外部共有可としています)

これで、原則全ての共有ドライブは外部共有不可(ルート直下にいるため)、特定の共有ドライブのみ外部共有可となり、外部メンバー招致は設定グループか?外部共有可の組織部門にいるメンバーのみ可という状況を作ることが出来ます。自分にいくら権限があっても外部共有可の組織部門に属してる共有ドライブでなければ招致は出来ません。

図:外部共有できなくなった

図:外部共有可組織部門に共有ドライブを所属させる

共有ドライブ自体の設定

次項でフォルダ単位で外部ユーザを追加してアクセスさせることは可能なのですが、そもそもの共有ドライブに対しての設定を変更する必要があります。

以下のスクリーンショットのように、アクセスに対してチェックが入ってる状態でなければ、そこに属するディレクトリもアクセス出来なくなります。ただし、コンテンツ管理者にフォルダの共有を許可するかどうかはテナントの方針によるところになりますが、通常はオフにして管理者しか外部メンバーを追加できないようにするのが鉄板です。

ダウンロード不可に関しても同様で、閲覧のみ可としたいならばこのチェックは外すべきでしょう。

図:チェックしないとそもそもアクセス出来ません

フォルダ単位で権限を設定

外部共有できる共有ドライブは1つに絞るべきです。あちこちの共有ドライブで許可としてしまうと、問題の絞り込みや管理権限のコントロールが次第に煩雑となりできなくなっていきます。

また、外部共有可としたドライブでは、フォルダ毎に外部のメンバーの権限追加が可能になります。ドライブに権限を追加するのではなくフォルダ単位とし、その中で相手側とファイルのやり取りをするようにしましょう。

※但し注意したいのは、ファイルを入れる場所を間違えると、全く無関係の外部の方にファイルを公開することになるので情報漏洩リスクがあります。

図:ディレクトリ単位で外部と共有設定

外部メンバーを追加出来るメンバー

外部メンバーをフォルダに対して追加するメンバーは原則特権管理者のみの申請制とし、期限を設けて解除するという手運用が必要になります。フォルダ単位となると1ドライブとは言え、その中であちこちのフォルダに外部メンバーが点在することになるため、厳格な管理が必要になります。

どこのフォルダに対して、誰が外部のどなたを招集するのか?といった記録を取っておき、期限を記して通知やGASで自動削除などいろいろやっておくと良いかもしれません。

相手からのアップロード許可

外部共有は2パターンあり、こちらから相手に渡すだけの一方通行パターンと、こちらからも相手からも相互で受け渡しする双方向パターンがあります。

- 前者の場合、相手の権限は「閲覧者」でダウンロード可としておけば問題ありません。

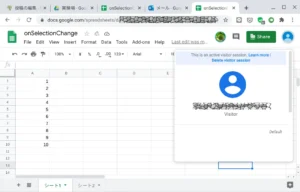

- 後者の場合、相手からのアップロードが必要なので権限は「投稿者」としておく必要があります。

後者の場合には、他にもGoogleスプレッドシートを両方で編集できるようになります(アカウント無しでも)。故にいろいろとコラボレーションツールで協業できる可能性が広がります。

図:アカウント無しでスプレッドシート編集中

より高度な共有手法

前述の通り、細かく設定ができず痛し痒しな面があったりするため、自分の場合以下のエントリーのように独自のアップローダと共有設定を施して、アップロード記録と期限の設定(自動削除)をできるようにしています。直接アップロードさせず前述の2パターンに応じたものを用意していたりします。ドライブのアドオンを作って対応も良いかもしれません。

相互アップロードの場合はアップロードは上長だけに許可をするようにしています。

また、外部ソリューションとしてGoogle Cloud Storageとビジター共有を管理するCmosyというサービスもあります。外部共有だけはBoxを使うであったりと利用頻度に応じてこの辺りは選択すると良いでしょう。

外部共有時のトラブルシューティング

管理コンソール上での外部共有の設定、共有ドライブが所属する組織部門、そして共有ドライブ上での設定。この3つが入り組んでいるため、特に外部のメンバーを追加する際にエラーがでたりして追加できないといったトラブル報告が結構あったりします。

外部メンバー招致に当たって、以下のようにチェックポイントをまとめました。

共有オプション

この部分が一番わかりにくく混乱する部分です。

- 相手がGmailならば:共有オプションは「オン」である必要があります。gmail.comはホワイトリスト登録が出来ない為です。これは世界に向けて公開可とする場合も同様です。ビジター共有設定もオン。

- 相手がGoogle Workspaceアカウント以外の場合:共有オプションは「許可リスト登録済みドメイン」として相手のドメインをホワイトリストに追加が必要です(例:xxx.onmicrosoft.comなどもコレになります)。ビジター共有設定もオン。

- 相手がGoogle Workspaceアカウントの場合:共有オプションは「許可リスト登録済みドメイン」として相手のドメインをホワイトリストに追加が必要です。相手のドライブの共有アイテムに表示されます。

これらを図解したものが以下のようになります。

図:共有相手によって設定を分ける必要がある

所属組織部門

ここも勘違いしやすい場所の1つです。設定するアカウントだけでなく対象の共有ドライブも「外部共有可」とする組織部門へ移動が必要です。

- こちらのページから対象の共有ドライブ自体を前述の設定を施して外部共有可とした組織部門へ移動が必要です。(通常共有ドライブは作成すると、ルート直下にデフォルトで配属されます。これは管理コンソール上の共有ドライブの作成から変更が可能)

- 同じ組織部門に対して管理コンソール上から、共有オプションにてxxxx 外へのコンテンツの配信に対して、「

xxxx内のユーザーのみ」がチェックオンの状態である必要があります。

図:外部へのコンテンツの配信について

共有ドライブの設定

これで外部共有できるのか?といったら出来ません。さらにGoogle Drive上の共有ドライブ個別の設定に於いて

- xxxx外のユーザにファイルへのアクセスを許可するにチェックがオン

- 共有ドライブのメンバー以外のユーザにファイルへのアクセスを許可するにチェックがオン

前者は必須です。後者は共有ドライブのメンバーとして外部ユーザを追加せずに、その下のフォルダ単位で外部メンバーの許可を追加する場合は必要です。

またデフォルトでは「管理者」のみが外部メンバーを追加することが可能です。コンテンツ管理者にフォルダの共有を許可するにチェックを入れるとコンテンツ管理者でも外部メンバーを招致できますが、通常は管理が煩雑になるため行いません。

図:ドライブにも設定が必要

運用ルール

構築した共有ドライブを利用するには社内のメンバーに対して徹底周知すべき現場運用ルールというものがあります。これを守ってもらえないと管理者の負担が増大します。それら現場ならではの運用ルールを定義します。

- 原則、ファイルは共有ドライブに作成・保存する(退職時のVaultの処理やオーナー移転がとても大変な為)。

- 共有ドライブの作成やメンバー入れ替えは特権管理者のみが行い、申請制とする。

- 外部共有のアドレス追加についても特権管理者のみが行い、申請制とする。

- 共有ドライブからの移動は行わないし、行う必要のない設計と運用とする

- メンバー追加は原則、グループアドレスでの付与とし個別メンバーでは追加しない(例外は役員等)

- 外部共有のドライブにファイルを置いておく期限を必ず設けて鉄守する

- マイドライブで内部メンバーに対しての共有は行わない。

自分の場合、申請制としたので以下のエントリーのような申請用フォームを設けて、Google Sitesからの申請とし承認すると共有ドライブの作成やメンバーの入れ替え、グループアドレスのメンバー入れ替えを管理コンソールを通さずに出来るようにしました。

外部共有ドライブのファイルの期限は人力で守ってもらうというのは現実には難しい面があります。故に前項のようなアップローダを用意して、GASで自動的に期限が来たら削除するような仕組みを設けています。

関連リンク

- 吉積情報 - Cmosy

- 【画像あり】Google ドライブでファイル・フォルダを共有する方法と注意点

- Google ドライブ – 共有ドライブの作成方法を徹底解説

- Google ドライブ の共有ドライブの運用・管理はどこが難しいのか?

- 【管理者編】共有ドライブとは?Google Workspace 上のファイルサーバーで組織のデータを効率管理しよう

- ユーザーに共有ドライブの作成を許可する

- 組織の共有ドライブを設定する

- 共有ドライブ スタートガイド - 共有ドライブでできること

- GASでGoogle Driveのファイルを削除する(できないものもある)

- Google 共有ドライブの社外共有ログを監視する方法

- ファイルの公開レポート - セキュリティダッシュボード